Arquiteturas de Rede no Azure: design escalável e seguro com Hub-Spoke, Virtual WAN e Private Endpoints

Introdução

Uma arquitetura de rede bem planejada é a espinha dorsal de qualquer ambiente em nuvem, especialmente quando o foco é segurança, desempenho e governança.

No Azure, há diversas formas de conectar recursos e workloads, mas entender quando usar Hub-Spoke, Virtual WAN ou Private Endpoints é o que diferencia uma infraestrutura pronta para produção de uma que apenas “funciona”.

Neste artigo, você vai aprender:

- Os principais modelos de topologia de rede no Azure

- Quando escolher Hub-Spoke tradicional ou Virtual WAN

- Como proteger o tráfego com Private Endpoints e Private DNS Zones

- Boas práticas de segurança, escalabilidade e observabilidade

Spoiler: o segredo está em combinar padronização e isolamento com automação e observabilidade desde o início.

1. Fundamentos: o que compõe uma rede no Azure

Antes de desenhar qualquer topologia, é importante entender os blocos fundamentais de rede no Azure:

| Componente | Função principal |

|---|---|

| Virtual Network (VNet) | Segmentação lógica de recursos dentro do Azure. |

| Subnets | Dividem a VNet em blocos menores, com políticas e rotas específicas. |

| Network Security Groups (NSG) | Controlam o tráfego de entrada e saída em nível de subnet ou NIC. |

| User Defined Routes (UDR) | Personalizam o roteamento entre subnets e appliances virtuais. |

| Azure Firewall / NVA | Fazem inspeção profunda de tráfego e aplicam políticas de segurança centralizadas. |

| Private DNS Zones | Permitem resolução de nomes privados integrada a Private Endpoints e VNets. |

Esses elementos são combinados de forma diferente em cada padrão de arquitetura.

E é isso que veremos a seguir.

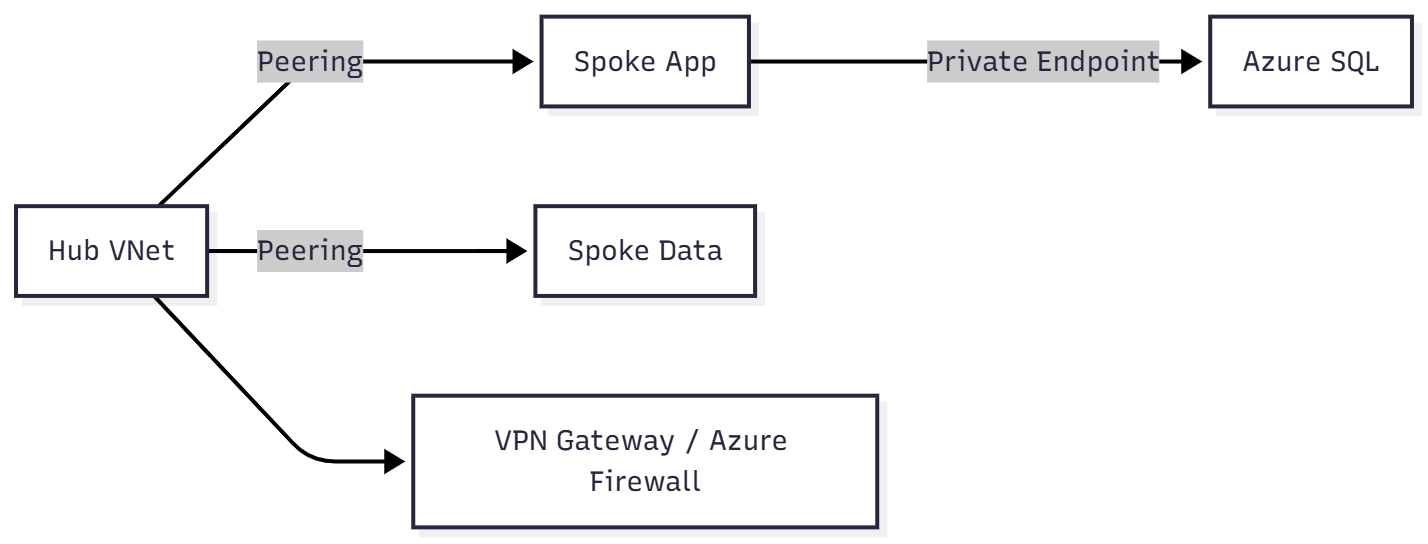

2. Hub-Spoke: o padrão corporativo clássico no Azure

O modelo Hub-Spoke é amplamente adotado em organizações com múltiplos ambientes (dev, stage, prod) ou workloads isolados que compartilham conectividade e segurança.

Como funciona

- O Hub centraliza componentes compartilhados: Azure Firewall, Bastion, VPN Gateway, DNS privado e Log Analytics.

- Cada Spoke representa um ambiente isolado (por exemplo: “app”, “data”, “aks”).

- A comunicação entre Spokes passa pelo Hub, garantindo controle de tráfego e governança centralizada.

Benefícios

- Segurança centralizada e previsível.

- Facilidade de inspeção e auditoria.

- Redução de exposição pública.

- Escalabilidade por isolamento lógico.

Desafios

- Crescente complexidade em ambientes com muitas VNets.

- Necessidade de gerenciar manualmente peering e rotas.

Dica: use Azure Firewall Manager e Route Server para simplificar a configuração de rotas e políticas entre múltiplos Spokes.

Documentação oficial: Hub and Spoke network topology in Azure

3. Virtual WAN: a evolução da conectividade corporativa

A Azure Virtual WAN (VWAN) é a evolução natural do Hub-Spoke para ambientes distribuídos globalmente ou que exigem conectividade híbrida (Azure + on-premises + filiais).

O que é

O Virtual WAN oferece um modelo de conectividade gerenciado pela Microsoft, permitindo:

- VPNs site-to-site e usuário final integradas.

- Conexões ExpressRoute otimizadas.

- SD-WAN (ZScaler, Prisma, Cisco, etc.) plug-and-play.

- Gerenciamento centralizado de rotas, políticas e segurança.

Quando usar

- Organizações com presença em múltiplas regiões.

- Cenários híbridos com diversas filiais conectadas.

- Ambientes que exigem alta disponibilidade e baixo tempo de configuração.

Benefícios

- Reduz a complexidade de peering manual.

- Melhora a performance por usar o backbone global do Azure.

- Escala horizontalmente com hubs regionais gerenciados.

Documentação oficial: Azure Virtual WAN overview

4. Private Endpoints e Private DNS Zones: tráfego privado e seguro

Mesmo com topologias bem definidas, o tráfego entre workloads e serviços PaaS precisa ser protegido.

É aí que entram os Private Endpoints, que conectam serviços como Azure SQL, Storage, Key Vault e OpenAI diretamente à sua VNet, sem atravessar a internet pública.

Como funciona

Um Private Endpoint cria uma interface de rede privada para o recurso PaaS dentro da VNet.

Combinado a uma Private DNS Zone, ele permite que o nome público (ex: myvault.vault.azure.net) resolva para um IP privado.

Boas práticas

- Use uma zona DNS privada por ambiente (dev/prod).

- Restrinja o acesso via NSG e Firewall.

- Automatize a criação de endpoints via Bicep ou Terraform.

- Monitore conectividade com Network Watcher Connection Monitor.

Documentação oficial: Azure Private Endpoint overview

5. Segurança e Governança de Rede no Azure

A segurança de rede vai além de NSGs e Firewalls — ela deve ser definida como política, observada em tempo real e automatizada.

Checklist essencial

- Azure Policy — imponha padrões de rede (ex: proibir IPs públicos).

- Flow Logs + Log Analytics — monitore tráfego e identifique anomalias.

- DDoS Protection Standard — proteja VNets expostas a tráfego público.

- Private Link Service — crie endpoints privados para serviços customizados.

- Workbooks — visualize tráfego, latência e anomalias de rede em dashboards interativos.

Dica: combine Azure Network Watcher + Azure Monitor Workbooks para ter visibilidade completa da conectividade e desempenho.

Documentação oficial: Monitor network traffic with Azure Network Watcher

Conclusão

Projetar redes no Azure é mais do que conectar VNets, é construir uma fundação segura, escalável e observável para todos os workloads da organização.

Cada padrão tem seu papel:

| Cenário | Melhor abordagem |

|---|---|

| Ambientes isolados com controle central | Hub-Spoke |

| Conectividade híbrida e multi-região | Virtual WAN |

| Tráfego privado entre serviços PaaS e workloads | Private Endpoints + Private DNS |

Ao combinar esses modelos, você cria uma infraestrutura preparada para crescer com segurança, consistência e visibilidade, reduzindo riscos e simplificando operações.