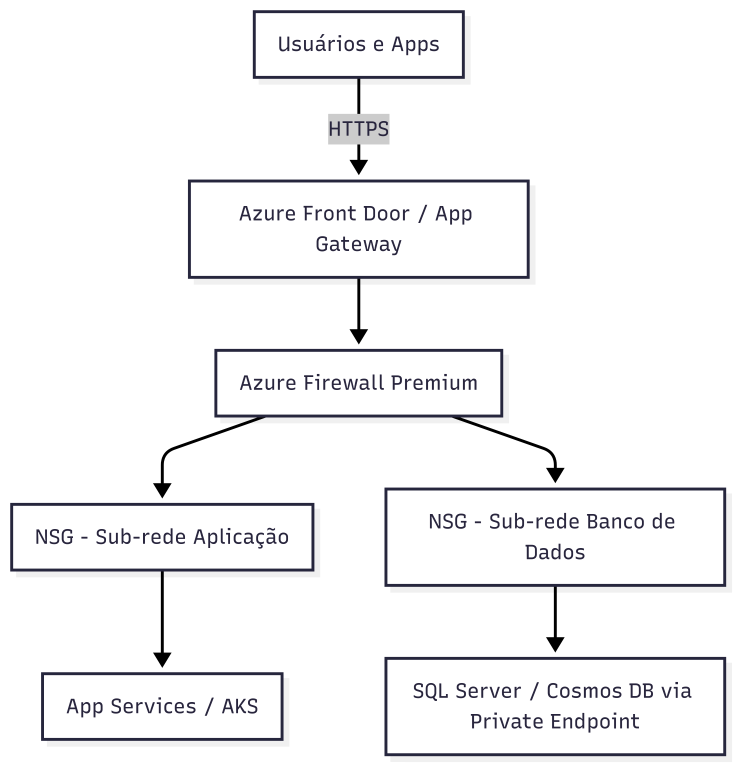

Segurança de redes no Azure: segmentação, inspeção de tráfego e microsegmentação com Azure Firewall, NSG e Private Endpoints

Introdução

Uma rede segura é a base de qualquer arquitetura robusta na nuvem.

Embora seja comum confiar apenas em Network Security Groups (NSGs) para proteção básica, ambientes corporativos exigem microsegmentação, inspeção de tráfego e controle avançado de comunicação entre serviços.

Neste artigo, vamos explorar os principais recursos de segurança de rede no Azure — desde NSGs até Azure Firewall Premium, com foco em segmentação, inspeção e Zero Trust para comunicação interna.

Camadas de segurança de rede no Azure

Network Security Groups (NSG)

O NSG atua na camada 3 e 4 (IP e Porta) e controla o tráfego de entrada e saída em:

- Sub-redes

- Interfaces de rede (NICs)

Exemplo de regras:

| Regra | Prioridade | Direção | Porta | Ação |

|---|---|---|---|---|

| Permitir HTTP/HTTPS | 100 | Inbound | 80/443 | Allow |

| Bloquear tudo | 4096 | Inbound | * | Deny |

Boas práticas:

- Use NSGs por sub-rede, não por NIC (facilita a gestão)

- Mantenha a regra “Deny All” sempre no final

- Nomeie regras com padrão:

Allow-App-Inbound-HTTPS

Azure Firewall e Azure Firewall Premium

O Azure Firewall é um firewall stateful gerenciado com suporte a:

| Tipo de regra | Camada | Descrição |

|---|---|---|

| Network Rules | L3/L4 | IPs, protocolos, portas |

| Application Rules | L7 | FQDN, URLs (ex: *.microsoft.com) |

| Threat Intelligence | L7 | Bloqueio de IPs/domínios maliciosos |

| TLS Inspection (Premium) | L7 | Inspeção de pacotes criptografados |

Exemplo de Application Rule:

Name: Allow-Microsoft-Updates

FQDN: *.windowsupdate.com

Ports: 80,443Configure o Azure Firewall Policy para gerenciar múltiplos firewalls com centralização e versionamento.

Roteamento com UDR + Firewall

Para forçar o tráfego a passar pelo firewall, crie User Defined Routes (UDRs) com next hop: Virtual Appliance.

az network route-table route create \

--resource-group rg-network \

--route-table-name rt-app \

--name route-to-fw \

--address-prefix 0.0.0.0/0 \

--next-hop-type VirtualAppliance \

--next-hop-ip-address 10.0.0.4Microsegmentação: App → DB → Storage

Use NSGs + Azure Firewall para restringir o tráfego:

- App só pode acessar DB pela porta 1433

- DB não tem saída para internet

- Storage só é acessível por Private Endpoint

Private Endpoints e DNS privados

Private Endpoints permitem conectar a serviços PaaS do Azure (como SQL, Blob, Cosmos) de forma privada e segura, sem expor IP público.

Vantagens:

- Comunicação via rede privada

- IP privado exclusivo na VNet

- DNS interno via Private DNS Zones

Exemplo de uso:

- Conectar App Service a um Storage Account via Private Endpoint

- Bloquear completamente o acesso público do Storage

Inspeção e monitoramento com Azure Firewall Premium

O Azure Firewall Premium inclui:

- TLS Inspection

- IDPS (Intrusion Detection and Prevention)

- Web categories (ex: bloquear redes sociais)

- Log Analytics e insights detalhados

Todos os logs podem ser enviados para um Log Analytics Workspace e visualizados via KQL

Boas práticas para segurança de rede

| Prática | Benefício |

|---|---|

| Use NSG em todas as sub-redes | Segmentação mínima |

| Combine NSG com Azure Firewall | Segurança L3-L7 completa |

| Utilize Private Endpoints | Reduz risco de exposição |

| Restrinja saídas com UDR + FW | Zero Trust de saída |

| Centralize regras com Firewall Policy | Governança e consistência |

| Audite regras e fluxos com NSG Flow Logs | Visibilidade de tráfego |

Referências oficiais

- Visão geral do Azure Firewall

- Guia de NSG e melhores práticas

- Private Endpoint documentation

- User Defined Routes

Conclusão

A proteção de redes no Azure exige mais do que NSGs básicos.

Combinar Azure Firewall, roteamento forçado, Private Endpoints e monitoramento permite uma arquitetura verdadeiramente segura, segmentada e auditável.

Segurança de rede moderna no Azure são camadas, não barreiras únicas.