Blog

Domine a plataforma e otimize seus gastos!

Protegendo dados em repouso e em trânsito no Azure: criptografia de ponta a ponta com Key Vault, TLS e BYOK

Introdução

A segurança dos dados é uma prioridade em qualquer arquitetura em nuvem, principalmente com a crescente exigência de conformidade com normas como LGPD, HIPAA, GDPR, ISO 27001 e PCI DSS.

Neste artigo, você vai entender como proteger dados em repouso e em trânsito no Azure usando os principais mecanismos de criptografia da plataforma, como:

- Criptografia padrão da Microsoft

- Azure Key Vault

- Chaves gerenciadas pelo cliente (CMK)

- BYOK (Bring Your Own Key)

- Criptografia TLS para dados em trânsito

1. Criptografia em repouso no Azure

Todos os dados armazenados no Azure são criptografados por padrão com encryption at rest. Essa criptografia é:

- Transparente para o cliente

- Baseada em AES-256

- Gerenciada com chaves da Microsoft por padrão

Para mais controle, você pode usar chaves gerenciadas pelo cliente (CMK) via Azure Key Vault.

2. Azure Key Vault: gerenciamento central de chaves e segredos

O Azure Key Vault permite armazenar:

- Chaves (RSA, EC, HSM)

- Segredos (senhas, tokens, strings de conexão)

- Certificados (SSL/TLS)

Exemplo: criar e usar uma chave

az keyvault create --name kv-protecao --resource-group rg-segurança

az keyvault key create --vault-name kv-protecao --name chaveCmk --protection software3. CMK: usando chaves do Key Vault para criptografia

Serviços que suportam CMK incluem:

- Azure Storage (Blob, File, Queue)

- Azure SQL Database

- Cosmos DB

- Azure Disk Encryption

- Azure Synapse

Exemplo de configuração no Azure Storage:

az storage account update \

--name mystorageaccount \

--resource-group rg \

--encryption-key-source Microsoft.Keyvault \

--key-name chaveCmk \

--key-vault-uri https://kv-protecao.vault.azure.net4. BYOK e Azure Dedicated HSM

Você pode importar suas próprias chaves para o Key Vault (BYOK) ou usar um módulo de segurança dedicado (HSM):

Ideal para bancos, governo ou empresas com alta exigência regulatória.

5. Criptografia em trânsito: TLS/SSL

Todos os serviços PaaS do Azure suportam comunicação segura via HTTPS.

Boas práticas:

- Use TLS 1.2+

- Ative o HTTPS Only nos App Services

- Desabilite ciphers fracos com Azure Front Door ou App Gateway

- Armazene seus certificados no Key Vault

- Renove automaticamente com App Service Managed Certificates ou ACME bots

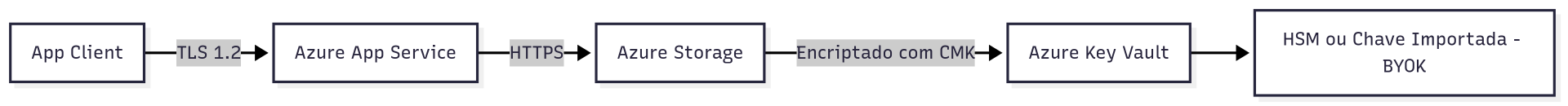

6. Diagrama ilustrativo

7. Monitoramento e auditoria

Use o Azure Monitor + Diagnostic Settings para capturar:

- Logs de acesso a Key Vault

- Eventos de uso de chaves

- Falhas de TLS com App Insights

Referências oficiais

Conclusão

Com os recursos de criptografia e gerenciamento de chaves do Azure, é possível implementar segurança de ponta a ponta para dados em repouso e em trânsito.

Recomendações finais:

- Use CMK para dados sensíveis

- Habilite HTTPS/TLS para todos os serviços

- Audite o uso de chaves via Log Analytics

- Avalie BYOK/HSM para exigências regulatórias mais rígidas