Blog

Domine a plataforma e otimize seus gastos!

Implementando DNS privado no Azure: boas práticas com Private DNS Zones e integração com Private Endpoints

Introdução

Ao projetar uma rede segura no Azure, especialmente com o uso de serviços PaaS acessados via Private Endpoint, o correto funcionamento de DNS é fundamental. Sem uma resolução adequada de nomes, sua aplicação pode falhar ao tentar se comunicar com recursos essenciais como Storage, SQL Database ou Cosmos DB.

Neste post, vamos abordar como configurar o DNS privado no Azure usando Private DNS Zones, integrá-las com Private Endpoints e aplicar boas práticas em ambientes corporativos com múltiplas VNets ou ambientes híbridos.

Conceitos essenciais

| Conceito | Descrição |

|---|---|

| Private DNS Zone | Zona DNS privada gerenciada pelo Azure para resolução de nomes internos |

| VNet Link | Permite que uma VNet resolva nomes definidos na Private DNS Zone |

| Private Endpoint (PE) | IP privado associado a um serviço PaaS |

| Registro A automático | Criado ao integrar um PE com a zona DNS privada |

| DNS Forwarder / Resolver | Encaminha consultas entre redes ou para ambientes on-premises |

Cenário prático

Objetivo

Conectar uma aplicação hospedada em uma VNet a uma conta de armazenamento via Private Endpoint, garantindo que o nome mystorage.blob.core.windows.net resolva para o IP privado.

Etapas

1. Criar a Private DNS Zone

az network private-dns zone create \

--resource-group rg \

--name "privatelink.blob.core.windows.net"2. Linkar a VNet à zona

az network private-dns link vnet create \

--resource-group rg \

--zone-name "privatelink.blob.core.windows.net" \

--name link-vnet \

--virtual-network vnet-principal \

--registration-enabled false3. Criar o Private Endpoint

az network private-endpoint create \

--name pe-storage \

--resource-group rg \

--vnet-name vnet-principal \

--subnet subnet-default \

--private-connection-resource-id /subscriptions/<sub-id>/resourceGroups/rg/providers/Microsoft.Storage/storageAccounts/mystorage \

--group-id "blob" \

--connection-name mystorage-pe-conn

4. Associar o PE à zona DNS

A maioria dos serviços já permite associar a zona diretamente no momento da criação do PE (via DNS zone group), o que cria automaticamente o registro A.

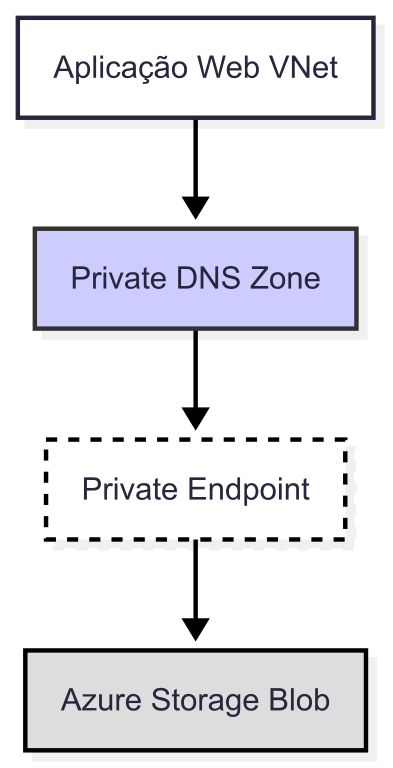

Diagrama da arquitetura

Boas práticas

| Prática | Descrição |

|---|---|

| Centralizar zonas DNS | Uma única zona privatelink.* por tipo de serviço |

| Linkar todas as VNets | Necessário para que outras VNets também resolvam os nomes |

| Desativar acesso público | Protege os serviços contra exposição indesejada |

| Monitorar com Log Analytics | Captura falhas e anomalias de resolução |

Testando a resolução

A partir de uma VM ou App Service em VNet integrada, rode:

nslookup mystorage.blob.core.windows.net

A resposta deve ser um IP privado, algo como 10.10.5.4.

Multi-região e ambientes híbridos

Se você opera em várias regiões ou conecta redes locais via VPN ou ExpressRoute:

- Crie links entre todas as VNets e a Private DNS Zone

- Use um Azure DNS Private Resolver (em preview) para controle avançado de encaminhamento

- Configure Conditional Forwarders em DNS locais para

.privatelink.*

Segurança integrada

- Use Azure Policy para forçar uso de Private Endpoints e bloquear IPs públicos

- Audite a criação de registros DNS com Activity Logs

- Implemente RBAC para controlar quem pode criar zonas ou editar registros

Referências oficiais

Conclusão

O uso de Private DNS Zones no Azure é obrigatório para garantir uma comunicação confiável e segura entre recursos em redes privadas. Quando bem implementado, ele simplifica operações, aumenta a segurança e elimina a necessidade de manter DNS personalizados em máquinas ou appliances.