Blog

Domine a plataforma e otimize seus gastos!

Gerenciando identidade e acesso no Azure: RBAC avançado, Entra ID e PIM na prática

Introdução

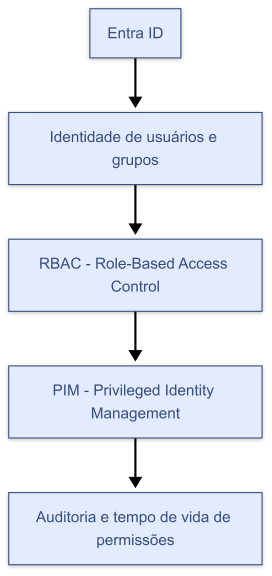

Em ambientes de nuvem, a gestão de identidade e acesso (IAM) é um dos pilares de segurança mais críticos. No Azure, esse controle é baseado em uma combinação de:

- Entra ID

- RBAC (Role-Based Access Control)

- PIM (Privileged Identity Management)

- Grupos, políticas e escopos hierárquicos (management groups, subscriptions, RGs)

Este artigo apresenta uma abordagem técnica e prática para provisionar, auditar e automatizar acesso seguro e minimamente privilegiado, aplicando os princípios do Zero Trust e conformidade com normas como ISO 27001, NIST e LGPD.

Pilares da gestão de acesso no Azure

1. Entra ID: Base de identidade

O Entra ID é o serviço de diretório central que gerencia usuários, grupos, dispositivos e aplicações.

Identidades típicas:

- Usuários internos e externos (B2B)

- Grupos de segurança ou M365

- Entidades de serviço (Service Principals)

- Identidades gerenciadas (Managed Identity)

Integre o Entra ID com SSO, MFA e Conditional Access para aumentar a segurança.

2. RBAC no Azure: controle por função e escopo

O RBAC (Role-Based Access Control) define quem pode fazer o quê, onde.

| Elemento | Descrição |

|---|---|

| Role Definition | Permissões atribuídas (ex: Reader, Contributor, Owner) |

| Assignment | Ligação entre a função, o escopo e o usuário |

| Scope | Nível onde o controle se aplica (Management Group, Subscription, RG, Resource) |

Exemplo via CLI: atribuir Reader a um grupo

az role assignment create \

--assignee "<group-object-id>" \

--role "Reader" \

--scope "/subscriptions/<sub-id>/resourceGroups/rg-producao"Use grupos ao invés de usuários individuais para facilitar a governança.

3. Privileged Identity Management (PIM): acesso just-in-time

O PIM permite conceder acesso privilegiado temporário sob demanda, com:

- Aprovação manual

- Notificações e justificativas

- Duração e expiração configuráveis

- Log de auditoria completo

Exemplo de uso:

- Um engenheiro precisa de acesso Contributor por 1 hora para corrigir um incidente em produção

- Ele ativa a permissão no PIM, com justificativa

- Após 1 hora, o acesso é removido automaticamente

Como ativar o PIM:

- Azure Portal → Azure AD → PIM

- Escolha o escopo: Azure AD ou Azure Resource

- Configure elegibilidade, aprovação, MFA e expiração

PIM aplica o princípio do menor privilégio (Least Privilege Access) com controle real.

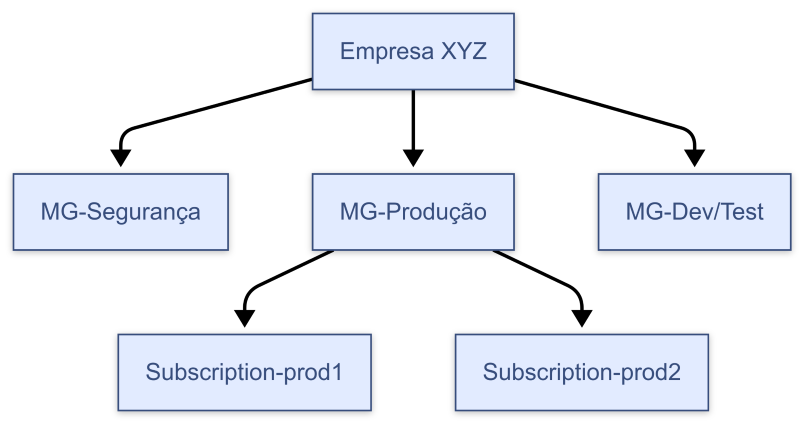

4. Organizando acesso com Management Groups

Utilize Management Groups para definir políticas e RBAC em larga escala.

Estrutura recomendada:

Atribua RBAC no nível do Management Group e ele será herdado pelas subscriptions e RGs abaixo.

5. Melhores práticas para gestão de acesso

- Evite permissões diretas para usuários

- Utilize grupos do Azure AD com RBAC

- Habilite PIM para funções privilegiadas (Owner, Contributor)

- Implemente MFA obrigatório com Conditional Access

- Use Managed Identity para aplicações ao invés de secrets

- Audite alterações com Azure Activity Logs + Log Analytics

- Habilite alertas com Defender for Cloud para alterações de RBAC

Referências oficiais

- Visão geral do Azure RBAC

- Privileged Identity Management (PIM)

- Entra ID Conditional Access

- Entra ID Roles vs. Azure RBAC

Conclusão

Controlar o acesso no Azure vai muito além de "criar um usuário com permissão X". É preciso ter um modelo que seja:

- Seguro (menor privilégio, JIT, MFA)

- Auditável (logs, justificativas, aprovações)

- Automatizável (grupos, templates, RBAC por escopo)

- Escalável (multi-subscription, multi-ambiente)

PIM + Entra ID + RBAC avançado formam a base ideal de identidade em ambientes corporativos seguros e modernos.