Ola pessoALL,

Essa semana tem sido um pouco agitada por aqui, no início da semana tivemos um cliente que instalou um banco de dados em uma VM no Azure e deixou todas as configurações de porta, usuário e senha no padrão e para facilitar alguns testes ele derrubou a regra do firewall de restrição de IPs, o resultado?

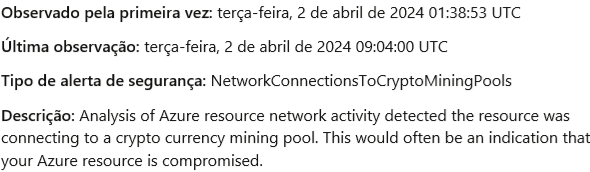

Nós já havíamos evidenciado para ele que o Firewall estava bloqueando várias tentativas de acesso vindas da China, como ele derrubou a regra sem nos comunicar em questão de algumas horas os atacantes conseguiram acesso ao banco e aproveitaram para instalar agentes de mineração na VM.

O problema foi facilmente remediado, pois era um ambiente de testes e não houve nenhum prejuízo em seu ambiente do Azure.

Em conversas internas e com outros clientes acabei comentando que graças a Deus não tivemos nenhum prejuízo nesse caso, mas que existe um ataque comum no Azure que é o roubo de credenciais para criação de recursos para mineração de cripto moedas, esse, sim, causa grandes problemas. Eu já vi de perto, contas do Azure terem prejuízos na casa de milhões de reais pelo ataque não identificado.

Agora você leitor deve estar se perguntando, se existe clara evidência de que não fui eu que criei os recursos, a Microsoft ainda, sim, vai me cobrar por eles?

A resposta é SIM! Ela vai te cobrar e não existe nenhum diálogo por parte deles ha não ser que você mostre evidências que existiam controles de bloqueio de acesso e eles controles foram burlados.

Por mais assustador que possa parecer existem 2 mecanismos muito simples que evitam 99% desses ataques e vamos falar deles aqui no post.

1 - Padrões de segurança no Microsoft Entra ID

Em resumo, vou colocar um trecho da própria documentação:

Os padrões de segurança facilitam a proteção da sua organização contra ataques relacionados à identidade, como pulverização de senhas, repetição e phishing comuns nos ambientes atuais.

A Microsoft está disponibilizando essas configurações de segurança pré-configuradas para todos, pois sabemos como pode ser difícil gerenciar a segurança. Com base em nossas experiências, mais de 99,9% desses ataques comuns relacionados à identidade são evitados com uso da autenticação multifator e o bloqueio da autenticação herdada. A nossa meta é garantir que todas as organizações tenham pelo menos um nível básico de segurança habilitado sem custos adicionais.

Para mais detalhes, recomendo fortemente que você leia a documentação oficial:

A maior vantagem do Padrão de Segurança é justamente ele ser gratuito, você não precisa gastar nem um centavo a mais para se proteger.

Mas a maior desvantagem é que ele é um mecanismo, tudo ou nada, ou seja, TODOS os usuários serão obrigados a possuir um mecanismo de autenticação MFA. Para algumas empresas isso acaba sendo um empecilho.

Inclusive, já acompanhei um caso de uma empresa que possuia o padrão de segurança habilitado e como forçou pessoas do administrativo terem que usar MFA para acessarem e-mails eles desativaram e não ativaram nenhum outro bloqueio em uma semana uma das senhas de ADM vazaram e tiveram um prejuízo de R$ 30.000,00 em uma empresa que consumia em média R$ 2.000,00.

2 - Acesso Condicional

Para cenários mais complexos ou que necessitem de regras de exceção, temos o recurso de acesso condicional.

Em sua definição mais simples, as políticas de Acesso Condicional são instruções se-então, se um usuário quiser acessar um recurso, então ele deverá concluir uma ação. Por exemplo: se um usuário quiser acessar um aplicativo ou serviço como o Microsoft 365, ele deverá executar a autenticação multifator para obter acesso.

Para mais informações:

Com o Acesso condicional temos possibilidades de criarmos as mais variadas regras de acesso no nosso tenant a principal e mais comum é garantir que TODAS as contas com permissão administrativa (ou privilegiada) sejam forçadas a fazerem autenticação por MFA.

Apesar de ser um recurso pago, eu considero EXTREMAMENTE barato, principalmente se comparado ao potencial prejuízo em um ataque bem-sucedido.

Para habilitar o recurso o (ou os) administrador que for gerenciar a regra precisa de uma licença Entra ID P1. Enquanto escrevo esse artigo a licença custa R$ 30,00/mês.

Caso você opte por usar o Acesso Condicional, vou deixar aqui um link de referência com os principais modelos de regras, para não precisar criar do zero.

Bônus: Ferramenta de monitoramento AzureBrasil

Para apoiar nossos clientes nós desenvolvemos uma ferramenta para gestão de FinOps e segurança no Azure que detecta mal uso da assinatura e gera alertas.

Caso você queira saber mais sobre como aumentar sua segurança e reduzir seus custos no Azure, entre em contato com a gente e agende uma revisão gratuita.

Para finalizar quero deixar um alerta que essas são as recomendações oficiais de segurança da Microsoft, você pode habilitar o MFA por conta própria em todos os usuários e vai estar muito bem protegido a diferença é que, em caso de comprometimento de credencial você não vai conseguir justificar que existiam mecanismos de controle e dificilmente irá conseguir abatimento dos custos do ataque sofrido.

Me conta aqui nos comentários se você já presenciou algum ataque desse tipo e se você conhece outras medidas de proteção.

[]s e até a próxima.